Như tôi vẫn trình làng nhập Phần 1: CIA sở hữu gì hot?, biện pháp thịnh hành nhất nhằm đáp ứng Integrity là Hashing với 2 đặc điểm cần thiết cần thiết nhấn mạnh:

– Cùng 1 tài liệu nguồn vào và một Algorithm, thành phẩm Hash/Checksum tiếp tục luôn luôn như là nhau;

Bạn đang xem: hmac la gi

– Hash là one-way function, loại như con cái heo đã trở nên xay đi ra trở nên xúc xích thì không tồn tại phương án nào là nhằm biến hóa xúc xích quay về trở nên con cái heo;

Trong kỳ này tôi tiếp tục cút thâm thúy nhập những Hashing Algorithm thịnh hành bao hàm Message Digest 5 (MD5), Secure Hash Algorithm (SHA), Hash-based Message Authentication Code (HMAC), RACE Integrity Primitives Evaluation Message Digest (RIPEMD) cũng những tình huống phần mềm thịnh hành của hash.

#1 Kính thưa những chuyên mục Hashing Algorithm

Nếu chúng ta không tồn tại nhiều thời hạn nhằm hiểu thì rất có thể coi tóm tắt vấn đề như sau (phần cụ thể rộng lớn tôi rằng ngay lập tức ở những mục sau).

| Algorithm | Mục tiêu | Kết quả |

| MD5 | Integrity | Hash 128 bit |

| SHA-1 | Integrity | Hash 160 bit |

| SHA-2 | Integrity | Hash 224, 256, 384 và 512 bit |

| SHA-3 | Integrity | Hash 224, 256, 384 và 512 bit |

| HMAC-MD5 | Integrity – Authenticity | Hash 128 bit |

| HMAC-SHA1 | Integrity – Authenticity | Hash 160 bit |

#1.1 MD5

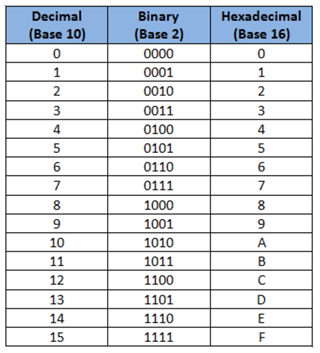

Message Digest 5 (MD5) đã tạo ra thành phẩm hash 128 bit, thông thường thể hiện tại dạng Hexadecimal (sử dụng số kể từ 0 cho tới 9 và chữ kể từ a cho tới f). Hàng này thì cổ lắm rồi, và giang hồ nước đã và đang ghi nhận sở hữu lổ hổng nguy hiểm từ thời điểm năm 2004 (hiện gần như là vẫn rất có thể bị crack trả toàn) nên nếu như dùng làm xử lý password phân biệt ko nên là phát minh thông minh cho tới lắm (tuy nhiên vẫn còn đấy rất có thể người sử dụng tạm thời nhằm đánh giá Integrity cho tới tệp tin, email).

#1.2 SHA

Secure Hash Algorithm (SHA) có thể được phân trở nên 4 nhóm:

– SHA-0: ko được sử dụng;

– SHA-1: cho tới thành phẩm hash 160 bit, rằng cộng đồng cũng rất được khuyến nghị tránh việc xài vì thế đã và đang chính thức xuất hiện tại yếu tố từ thời điểm năm 2005 và ý kiến đề nghị dẹp năm 2011 (tuy nhiên vẫn còn đấy rất có thể người sử dụng tạm thời nhằm đánh giá Integrity cho tới tệp tin, tin nhắn như MD5). quý khách rất có thể hiểu kỹ rộng lớn ở trang https://shattered.io và vấn đề minh họa Collision Attack bên dưới.

– SHA-2 là phiên bạn dạng nâng cấp của SHA-1 bao gồm 4 version:

- SHA-256: cho tới thành phẩm hash 256 bit;

- SHA-512: cho tới thành phẩm hash 512 bit;

- SHA-224: cho tới thành phẩm hash 224 bit, là phiên bạn dạng tách gọt (truncated) của SHA-256;

- SHA-384: cho tới thành phẩm hash 384 bit, là phiên bạn dạng tách gọt của SHA-512.

– SHA-3: hoặc hay còn gọi là Keccak là phiên bạn dạng thay cho thế cho tới SHA-2 (NSA sáng sủa tác SHA-1 và SHA-2 nên một trong những người cũng tương đối quan lại ngại). SHA-3 bởi này cũng rất có thể tạo nên 4 phiên bạn dạng như SHA-2 là SHA-256, SHA-512, SHA-224 và SHA-384.

#1.3 HMAC

Hash-based Message Authentication Code (HMAC) cũng dùng Hashing Algorithm như MD5 và SHA-1 muốn tạo thành phẩm hash với tên thường gọi ứng là HMAC-MD5 và HMAC-SHA1 . Tuy nhiên nó sẽ bị dùng tăng shared secret key nhằm tăng mức độ tình cờ nhập thành phẩm và chỉ mất người gửi và người nhận ra được shared secret key.

Vì lí bởi này, HMAC ngoài hỗ trợ Integrity nó còn hỗ trợ tăng Authenticity – suy nghĩ là rất có thể xác lập người gửi và người nhận. quý khách sẽ có được cơ hội hội ngộ thằng HMAC này Khi va Internet Protocol Security (IPSec), Transport Layer Security (TLS) hoặc như phần thông số kỹ thuật VPN với OpenVPN như tôi trình làng nhập Hướng dẫn tạo nên VPN Server không lấy phí kể từ A cho tới Z – Phần 4: Tạo Private Key và ký Certificate cho tới VPN Server, VPN Client và thông số kỹ thuật OpenVPN Server.

#1.4 RIPEMD

RACE Integrity Primitives Evaluation Message Digest (RIPEMD) không thịnh hành như MD5, SHA hoặc HMAC tuy nhiên cũng rất có thể được dùng nhằm đảm bảo Integrity với những phiên bạn dạng cho tới thành phẩm hash 128 bit, 160 bit, 256 bit và 320 bit.

#2 Các tình huống phần mềm thịnh hành của Hash

Việc dùng những Hashing Algorithm khá đa dạng và phong phú tuy vậy tôi suy nghĩ sở hữu 3 số cần thiết sau cần phải kể.

#2.1 Kiểm tra tệp tin Integrity

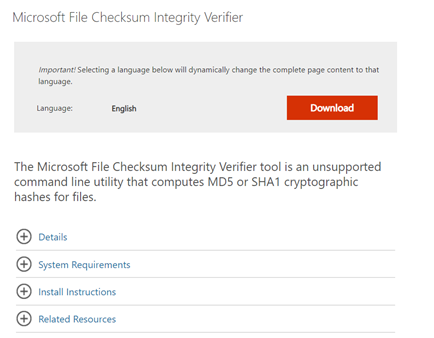

Để xử lý tay chân, chúng ta có thể lần và tải về những khí cụ tính hash. Tôi lấy ví như loại Microsoft File Checksum Integrity Verifier.

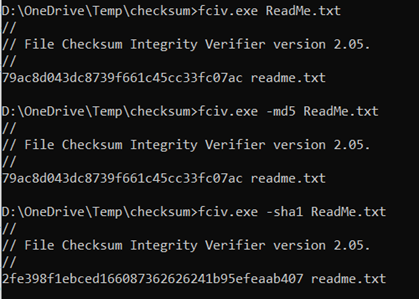

Việc dùng khá đơn giản và giản dị như chỉ dẫn nhập tệp tin ReadMe.txt (bạn extract tệp tin tải về đi ra tiếp tục thấy tệp tin thực ganh đua fciv.exe và tệp tin chỉ dẫn ReadMe.txt).

Xem thêm: cung quý dương

Với tình huống minh họa đơn giản và giản dị cả hai algorithm MD5 và SHA-1 với tệp tin ReadMe.txt các bạn sẽ thấy thành phẩm tương tự động như sau.

Trường ăn ý dùng phổ biến hóa như tôi trình diễn nhập Phần 1: CIA sở hữu gì hot?, các bạn sẽ tính hash của một tệp tin ví dụ tiếp sau đó đối chiếu với hash đã và đang được công phụ thân nhằm xác lập tính Integrity của tệp tin.

Lưu ý: Phần đối chiếu cũng rất có thể triển khai qua chuyện khí cụ (bạn coi kỹ cú pháp ứng của từng công cụ) chứ chớ ngồi cơ soi bởi vì đôi mắt nhé.

#2.2 Xử lý password

Việc hash password cũng tiếp tục cho tới thành phẩm tương tự hash tệp tin tuy vậy tiềm năng dùng rất có thể tương đối khác:

– Hash tệp tin nhằm mục tiêu đảm bảo Integrity của file;

– Hash password thông thường được dùng làm đảm bảo password nhập trường hợp bị tiến công nhỉ database (tuy nhiên thỉnh phảng phất cũng có thể có vài ba đại ca bị bám phốt lưu plaintext password nhập databases).

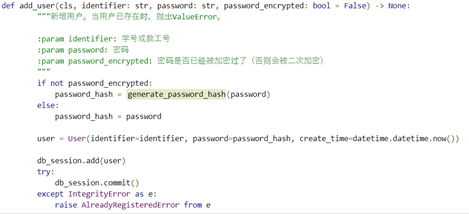

Cụ thể, Khi người dụng tạo/cập nhật password, khối hệ thống tiếp tục dùng Hashing Algorithm nhằm tính đi ra hash trước lúc lưu nhập database. Tại những phiên singin xác thực về sau, khối hệ thống tiếp tục đối chiếu thành phẩm hash của vấn đề password người tiêu dùng hỗ trợ và phần hash tàng trữ nhập database.

Đến trên đây nếu như bạn dõng dạc tuyên phụ thân “Pass anh vẫn hash rồi, chào những chú nhập xơi thử!” thì canh chừng ăn hành. Thực tế những password hash vẫn rất có thể “trọng thương” trước những phe đối lập vượt trội hoàn toàn như Dictionary hoặc Brute-force và nhất là Rainbow Table Attack.

Trong trường hợp này, các bạn sẽ cần thiết tăng mắm dặm muối hạt nhập password (đúng nghĩa đen sạm luôn luôn vì thế quy trình này được gọi là chủ yếu thống là Salting Password) trước lúc hash. Yêu cầu cần thiết tiên phong hàng đầu là Salt (đôi lúc còn rất có thể tăng cả Pepper sau Salt) nên sở hữu đặc điểm của một chuỗi tình cờ thì mới có thể rất có thể làm cho trở ngại cho những đại ca đang được ngày tối ủ mưu lược crack password của chúng ta.

Lưu ý:

– Dictionary, Brute-force và Rainbow Table Attack nằm nhập group những chuyên môn tiến công password thịnh hành. Đây là một trong chủ thể hoặc (và cũng nhức đầu quăng quật mịa) nên nhằm tôi trình làng riêng biệt nhập một thao diễn biến hóa khác;

– Rainbow Table Attack đặc biệt nguy nan so với password hash ở trong số database đã trở nên lấy về nhằm phân tách offline vì thế thời điểm hiện tại chế độ lockout Khi singin sai password tiếp tục không hề tác dụng;

– Việc Hashing hoặc Salting Password trước lúc hash và lưu nhập database thực tiễn rất có thể được xử lý trải qua những module tích ăn ý của những ngôn từ xây dựng chứ không người nào thực hiện tay chân loại như tôi tổng quát minh họa đâu đấy.

#2.3 Xử lý email/ tin cậy nhắn

Một phần mềm thịnh hành không giống của Hashing Algorithm là trao thay đổi email/ lời nhắn. Với tình huống này người gửi và người nhận rất có thể gửi thành phẩm hash kèm cặp nội dung vấn đề cho những người nhận. Mé phía người nhận, phần mềm (email/ tin cậy nhắn) tiếp tục đo lường và tính toán lại thành phẩm hash của nội dung vấn đề và đối chiếu với thành phẩm hash đi kèm theo nhằm đảm bảo Integrity cho tới nội dung.

Xem thêm: muôn vàn lệ quỷ xếp hàng tỏ tình với tôi

Tuy nhiên, loại rằng bên trên là phương án hoàn hảo vì thế nếu như sở hữu một ông thần ngồi thân ái (Man in the Midle) thì việc thay cho thay đổi nội dung vấn đề và hash đi kèm theo gần như là không tồn tại gì khó khăn. Đó là lí bởi vì thế sao nhưng mà HMAC sở hữu đất diễn.

Với HMAC, ngoài Hashing Algorithm tiếp tục còn tồn tại tăng một chiếc share secret key chỉ mất người gửi và người nhận ra được. Như vậy thời điểm hiện tại loại hash gắn kèm cặp được xem là HMAC nên nếu như không tồn tại share secret key thì bên trên lý thuyết tiếp tục không người nào không giống ngoài người gửi và người nhận rất có thể xử lý được.

Và như từng Khi, chuyện đó lại dẫn cho tới chuyện cơ, ví dụ ở trên đây yếu tố là “người gửi và người nhận tiếp tục trao thay đổi loại share secret key như thế nào là thì mới có thể đảm bảo an toàn và tin cậy, kín đáo”. Nội dung này tiếp tục tương quan cho tới một yếu tố rất rất cần thiết nhập mã hóa này đó là trao thay đổi khóa nhưng mà tôi tiếp tục chính thức trình làng trong số kỳ tiếp theo sau.

Bình luận